#微软ms17 010(比特币勒索病毒专杀工具)简介

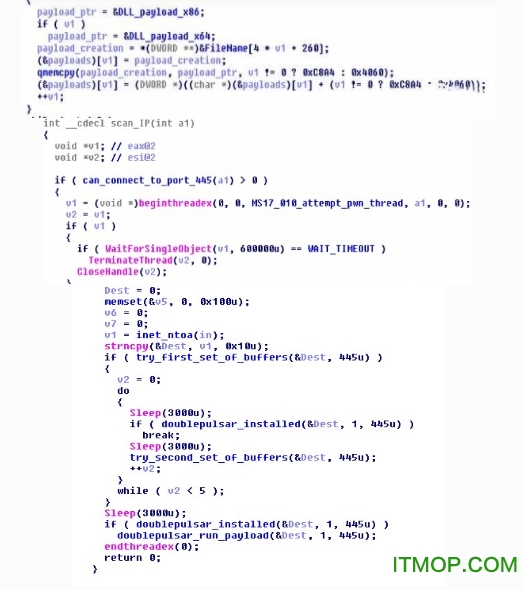

软补丁MS17-010修复了Windows中的多个漏洞,特别是SMBv1服务器处理特殊设计消息时可能导致的远程代码执行问题。此更新对所有受支持的Windows版本至关重要,等级为“严重”。安装该补丁可有效抵御如比特币勒索病毒等攻击。此外,对于不再受微软支持的操作系统(如XP、2003),建议使用360 NSA武器库免疫工具检测并关闭受影响端口。

预防措施包括:安装正版软件、关闭445、137、138、139端口及网络共享,强化网络安全意识,避免点击不明链接或下载不明文件,并定期备份重要数据。针对无法更新系统的用户,可通过批处理脚本禁用相关端口,或运行应急脚本关闭智能卡服务、启用防火墙并屏蔽特定端口,以增强系统防护能力。这些措施能有效防止勒索病毒的侵害,保障系统安全。

电脑勒索病毒杀毒相关新闻消息:

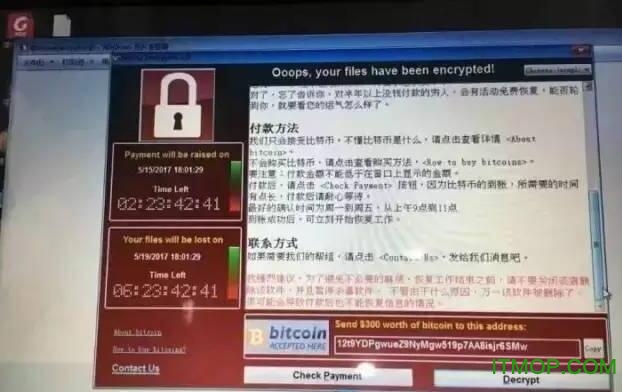

医院的网络被攻陷,电脑被锁定,电话打不通.......黑客向每家医院索要300比特币(接近400万人民币)的赎金,如果3天之内没有交上,赎金翻倍,如果7天内没有支付,黑客将删除所有资料....

中了“勒索”病毒后,医疗机构纷纷发出紧急通知:如非必要,尽量不要联系医生!

“勒索病毒蔓延全球”

不只是英国医院,这一波病毒也蔓延到了学校!

很快,就已经在全球爆发,各大洲全部落难,发达地区尤为密集,全球已经有6万多台电脑被污染。

“中国高校校园网沦陷”

这波病毒甚至也波及到了中国!

5月12日晚,国内有不少高校学生反映电脑被恶意的病毒攻击,文档被加密。

在加密的位置显示的是如果想打开加密文件,必需花钱解锁,而且是花钱购买比特币解锁。

据国内各媒体报道,这次病毒是全国性的,涉及的范围尤其广泛,并且主要的攻击对象选择了各大高校的校园网,目前受病毒感染的高校名单还在增加。

由于校园网的数据关系着高校教研、教学、以及科研成果等,造成了教学系统瘫痪。

而且正赶上国内毕业季,很多学生的文件都打不开了,陷入恐慌!快来下载微软补丁MS17-010!

修复方案

方法1

1.目前微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快为电脑安装此补丁

对于XP、2003等微软已不再提供安全更新的机器,推荐使用360NSA武器库免疫工具检测系统是否存在漏洞,并关闭受到漏洞影响的端口,可以避免遭到勒索软件等病毒的侵害。

2.安装正版操作系统、Office软件等。

3.关闭445、137、138、139端口,关闭网络共享;

4.强化网络安全意识,“网络安全就在身边,要时刻提防”:不明链接不要点击,不明文件不要下载……

5.尽快(今后定期)备份自己电脑中的重要文件资料到移动硬盘/U盘/网盘上。

方法2

更新不了系统的解决方案,批处理禁用该漏洞可能利用到的端口,全版本通用,自编写,右键管理员启动即可nsa武器库免疫工具

我写的为了保险起见将漏洞所涉及的端口全部禁用了

net stop SCardSvr

net stop scpolicySvc

sc config SCardSvr start=disabled

sc config SCPolicySvc start=disabled

rem 开启服务

net start MpsSvc

rem 开机启动

sc config MpsSvc start=auto

rem 启用防火墙

netsh advfirewall set allprofiles state on

rem 屏蔽端口

netsh advfirewall firewall add rule name=”deny udp 137 ” dir=in protocol=udp localport=137 action=block

netsh advfirewall firewall add rule name=”deny tcp 137″ dir=in protocol=tcp localport=137 action=block

netsh advfirewall firewall add rule name=”deny udp 138″ dir=in protocol=udp localport=138 action=block

netsh advfirewall firewall add rule name=”deny tcp 138″ dir=in protocol=tcp localport=138 action=block

netsh advfirewall firewall add rule name=”deny udp 139″ dir=in protocol=udp localport=139 action=block

netsh advfirewall firewall add rule name=”deny tcp 139″ dir=in protocol=tcp localport=139 action=block

netsh advfirewall firewall add rule name=”deny udp 445″ dir=in protocol=udp localport=445 action=block

netsh advfirewall firewall add rule name=”deny tcp 445″ dir=in protocol=tcp localport=445 action=block

pause